Artículo de blog

- 8 minutos leídos

- Kiara Saloojee

- DMARC Enthusiast

Cómo leer DMARC : lo que las empresas deben saber

Cómo leer DMARC : aspectos destacados:

- DMARC revelan quién envía correos electrónicos en nombre de su dominio y si los mensajes superan o no SPF DKIM.

- DMARC sin procesar son archivos XML, que son difíciles de interpretar manualmente, por lo que la mayoría de las empresas utilizan una reporte .

- DMARC dos reporte : agregado (RUA) para resúmenes diarios y de fallos (RUF) para la resolución de problemas a nivel de mensajes.

- Para recibir informes, publique un registro DMARC en

_dmarc.yourdomain.comcon una versiónv=DMARC1, una política (p=), y unrua=etiqueta. - Las señales de alerta comunes incluyen remitentes desconocidos, servicios legítimos que no superan las pruebasDKIM y picos de volumen inesperados.

Autenticación, notificación y conformidad de mensajes basados en dominio (DMARC) son archivos XML generados automáticamente. Muestran qué servidores envían correos electrónicos para su dominio y si esos mensajes superan o no la comprobación Sender Policy Framework SPF) y DomainKeys Identified Mail DKIM).

Estos informes son muy útiles, pero el XML sin procesar es denso y difícil de interpretar. Si abre unreporte DMARC reporte , normalmente verá miles de líneas de datos estructurados en lugar de una visión clara de lo que ha ocurrido, qué sistemas se han visto afectados y qué hay que solucionar.

Aprender a leer DMARC le ayuda a detectar a tiempo el uso indebido de dominios, reducir el riesgo de suplantación de identidad en el correo electrónico empresarial (BEC) y avanzar con confianza hacia una DMARC más sólida.

Descubra cómo Sendmarc convierte DMARC en información clara y proporciona un plan de aplicación viable.

Explicación de DMARC

DMARC en SPF DKIM. Le permite publicar una política para gestionar los mensajes que no superan estas comprobaciones y especificar dónde deben enviarse DMARC para que pueda ver cómo se está utilizando su dominio.

DMARC resumen si los correos electrónicos que utilizan su dominio superan o no DKIM SPF DKIM , y qué direcciones IP envían esos mensajes. Esta información le ayuda a detectar a tiempo los intentos de suplantación de identidad y los problemas de configuración, antes de que afecten a los clientes o perjudiquen la capacidad de entrega.

Si no puede leer DMARC , tendrá una visibilidad limitada en dos áreas importantes. En primer lugar, no podrá ver claramente quién está suplantando su marca. En segundo lugar, es posible que no se dé cuenta cuando los remitentes legítimos no superen la autenticación.

Tipos de DMARC : agregados (RUA) frente a fallos (RUF)

DMARC dos reporte , controlados por etiquetas en su registro DNS.

Agregado:

Los informes agregados son el tipo más común dereporte DMARC . Se reciben como resúmenes XML diarios de proveedores de buzones de correo como Google y Microsoft, en los que se muestra el volumen de mensajes junto con las direcciones IP y los resultados de la autenticación.

Para la mayoría de las empresas, los informes agregados son la fuente principal para DMARC continua DMARC y suelen ser a lo que se refieren las personas cuando hablan deDMARC ».

Fracaso:

Los informes de fallos se generan para mensajes individuales que no superan las comprobaciones. Incluyen encabezados de correo electrónico, cuerpo y resultados de autenticación, lo que los hace útiles para una investigación más profunda y la resolución de problemas.

Cómo habilitarreporte DMARC reporte el DNS

Para empezar a recibir DMARC , necesita un registro DMARC en el DNS. El registro se publica en _dmarc.yourdomain.com y debe incluir la etiqueta de versión v=DMARC1, una política como p=none, y una reporte . Por ejemplo, puede dirigir los informes a rua=mailto:[email protected].

También puede añadir unareporte utilizando el comando ruf etiqueta, por ejemplo, ruf=mailto:[email protected], si desea informes de mensajes individuales que no superan DMARC.

Una vez que este registro está activo, los sistemas receptores comienzan a enviar DMARC como archivos XML adjuntos a las direcciones de su rua y ruf etiquetas. Puede abrir estos archivos en un editor de texto o navegador, pero revisar archivos XML sin procesar rápidamente se convierte en una tarea que requiere mucho tiempo.

Por qué no debes leer DMARC manualmente

En un entorno empresarial, los dominios y los remitentes externos tienden a crecer con el tiempo, y revisar el XML sin procesar se vuelve ineficaz. Cuando se analizan miles de líneas de datos estructurados, es fácil pasar por alto un problema de alineación.

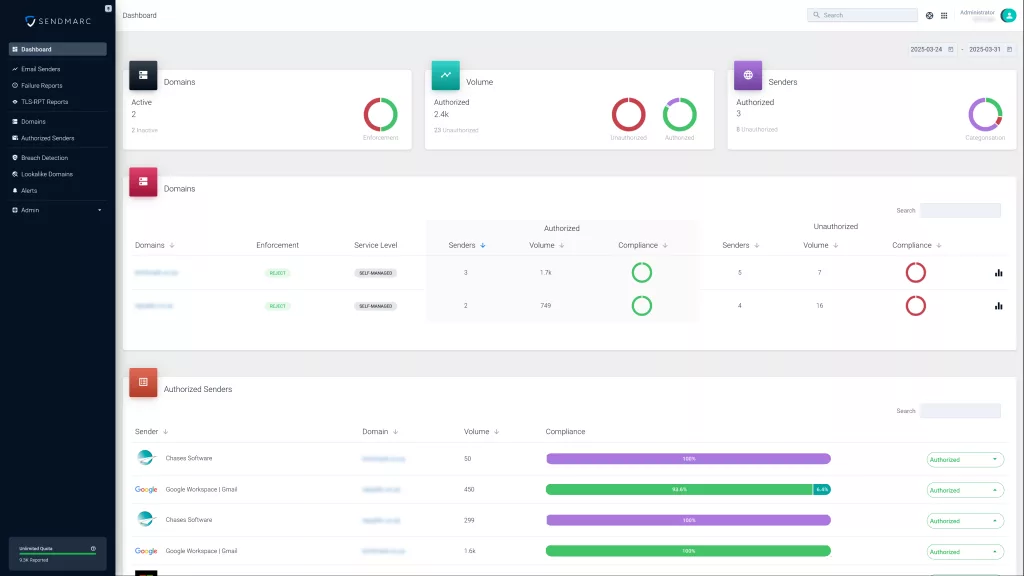

Por eso la mayoría de las empresas utilizan una reporte DMARC , ya que les permite ver los datos en paneles de control claros y visuales.

También dificulta la identificación de patrones a lo largo del tiempo, como un aumento constante de la actividad de suplantación de identidad o una disminución gradual de las tasas DKIM .

reporte DMARC reporte DMARC

1. Información del encabezado

Esta sección le ayuda a confirmar de dónde reporte el reporte y qué período de tiempo abarca.

Campos que verás:

- Nombre de la organización: El reporte , normalmente un proveedor de buzones de correo o un gran receptor de correo electrónico.

- Información de contacto: una dirección de correo electrónico o datos similares para realizar un seguimiento.

- Intervalo de fechas: el intervalo de tiempo cubierto.

- ID del informe: identificador único del reporte.

2. Política evaluada

Esta sección incluye:

- Dominio: El dominio al que se aplica la política.

- Política: p=none, p=quarantineo p=reject

- Política de subdominios:

sp=valor, si se establece

3. DKIM de SPF DKIM

Verás dos campos:

- SPF : si SPF o fallado la prueba.

- DKIM : si DKIM o fallado la comprobación.

Señales de alerta comunes y cómo solucionarlas

Cuando revisas DMARC con regularidad, hay algunos patrones que tienden a repetirse. Estos tres son los más comunes.

Remitentes sospechosos o desconocidos

Si ve fuentes de envío que no puede vincular a un sistema empresarial conocido, considérelas sospechosas hasta que se demuestre lo contrario. Puede tratarse de suplantación de identidad, TI paralela o un remitente que nunca se ha documentado.

Comprueba quién es el propietario de la dirección IP y si coincide con alguna de las plataformas que utilizas. Si no es legítima, planea bloquearla mediante DMARC más estricta DMARC una vez que estés seguro de que las comunicaciones críticas no se verán afectadas.

Servicios legítimos que no superan las pruebas SPF DKIM

Si un servicio conocido aparece en los informes pero no supera DKIM SPF DKIM , suele indicar un problema de configuración. SPF no tenga un remitente autorizado o DKIM no esté configurado correctamente.

Trabaje con un equipo de expertos para actualizar SPF, habilitar DKIM y garantizar que los protocolos se alineen con el dominio que aparece en la dirección «De».

Volumen de correo electrónico inusualmente alto

Si el volumen de correo electrónico es mucho mayor de lo esperado o aumenta repentinamente, vale la pena investigar, incluso si el remitente parece familiar. Los picos pueden provenir de campañas planificadas, cambios en el sistema o tráfico abusivo.

En primer lugar, confirme si el aumento coincide con una actividad conocida. Si no es así, revise las fuentes que están detrás del pico y céntrese en el tráfico que no supera las comprobaciones o que proviene de una infraestructura inesperada.

Cómo Sendmarc facilitareporte DMARC a las empresas

Sendmarc convierte DMARC sin procesar en información clara y útil.

En entornos grandes y distribuidos, los equipos suelen perder la cuenta de cuántas herramientas envían correos electrónicos en nombre de la organización. Al proporcionar una vista consolidada de las fuentes de envío, Sendmarc le ayuda a mejorar la supervisión, reducir la TI en la sombra y mantener la coherencia DKIM SPF DKIM en todos los departamentos y regiones.

Sendmarc también ayuda a proteger las comunicaciones críticas con un enfoque por etapas para la aplicación. A medida que se pasa de p=none a p=quarantine y luego p=reject, puede utilizar los paneles de control para confirmar qué sistemas de facturación, notificación y marketing se autentican correctamente antes de endurecer la política. Esto reduce el riesgo de que se filtren o bloqueen mensajes legítimos.

Para los equipos de seguridad y gobernanza, Sendmarc ofrece reporte fiables que ayudan a demostrar el progreso a los comités de auditoría y riesgos, a los ejecutivos y a los consejos de administración.

Consulte sus informes en la plataforma DMARC de nivel empresarial de Sendmarc y obtenga un plan guiado para avanzar de forma segura hacia una aplicación más estricta.